Alle intercettazioni non si può sfuggire

Mobile o fisso, spento o scceso, da casa o da una cabina pubblica non c'è scampo. Parola di esperto

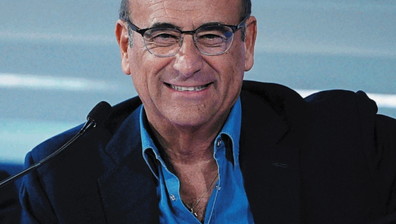

È inutile. State sereni. Non c'è scampo. Per quanto vi danniate, qualsiasi cosa facciate per impedirlo, se vogliono vi intercetteranno. Con il "mobile" e con il fisso, spento o acceso, da casa o da una cabina pubblica in via Flaminia Vecchia (nella foto), com'è successo al "signor bandito" Massimo Carminati e ai presunti assassini di Silvio Fanella. Non esiste via d'uscita. La tecnologia è invasiva, immanente ai nostri nuovi mezzi comunicativi, inarrestabile. E retroattiva. «Parliamo di data retention, cioè informazioni custodite nel sistema per un certo numero di anni in funzione dell'ipotesi di reato - spiega l'esperto di sicurezza e consulente per la gestione dei rischi Giuliano Tavaroli, già coinvolto nello scandalo delle intercettazioni Telecom - Poi, quando servono, vengono recuperate. Quindi non è solo il presente, ma anche il passato a rappresentare un "pericolo". Oggi l'indagine digitale è un elemento fondamentale di ogni investigazione - prosegue Tavaroli - anche perché, se raccolti e interpretati in modo corretto i dati sono incontrovertibili». Qualche esempio? Nell'inchiesta sulle talpe di Palermo dell'imprenditore Aiello, considerato vicino a Cosa nostra, uomini delle istituzioni utilizzavano telefoni "dedicati", ovvero utilizzati solo per chiamate fra sodali. Decisiva fu una telefonata casuale fatta dalla moglie di uno degli indagati, e i carabinieri, da quel telefono, risalirono a quelli del resto degli "infedeli". Con le Brigate Rosse si è fatto un passo decisivo in avanti per scovare le schede telefoniche da inserire nei telefoni pubblici. Proprio una scheda finita in un campo nomadi portò in cella il presunto telefonista delle Bierre che aveva chiamato il Corsera dopo l'omicidio di Massimo D'Antona da un telefono pubblico (poi la sua posizione venne archiviata). Infine, dopo la nota sparatoria sul treno, alla terrorista rossa Nadia Desdemona Lioce vennero sequestrati due computer palmari e una scheda telefonica prepagata. E sarà proprio l'analisi del contenuto dei palmari, e l'identificativo numerico della scheda, a far scoprire possibili obiettivi da colpire, risoluzioni strategiche e diverse altre prove che collegavano lei e il suo "compoagno" Galesi agli omicidi D'Antona e Biagi. Ancora una volta, la tecnologia fu traditrice. Si potrebbe andare avanti a lungo. La verità è che viviamo in un mondo in cui siamo costantemente osservati. Le metropoli pullulano di telecamere. E, se noleggi un'auto, a bordo c'è sempre un geolocalizzatore. Se questo controllo pervasivo e ineludibile avviene a fini di giustizia e non ci sono abusi, è tutto ok. Ma c'è un'area grigia, che va dallo sfruttamento commerciale delle informazioni raccolte al crimine organizzato. Una zona d'ombra inquietante. Con i nuovi "smart", la situazione è peggiorata. «Hanno reso tutto più semplice, perché in un solo apparecchio ci sono mail, skype, WhatsApp, social network e le fonti, quindi, si moltiplicano - continua Tavaroli - Anche soltanto fare una ricerca su Google fornisce molti dati su di noi, per non parlare del Gps lasciato acceso...». Inoltre, per controllarci non serve inserire fisicamente una "cimice" nel nostro telefono. «Esistono i software spia, i malware, che vengono caricati all'insaputa del titolare sul suo telefono come virus eseguibili nascosti dietro una foto o un video». E se si tiene il cellulare spento? «Non serve - replica l'esperto - perché si può attivare a distanza con un altro particolare software». Ma neanche la cabina stradale, che prima dell'era del "telefonino" era la risorsa di chi non voleva essere rintracciato, è più sicura? No. E per un motivo molto semplice. Quasi certamente, Carminati e i presunti killer di Fanella erano stati visti usare quel telefono più volte. E, come chiosa, concludendo, Tavaroli, «quello che frega è la ripetitività, perché ogni abitudine è l'anticamera della rovina...».

Dai blog

Generazione AI: tra i giovani italiani ChatGPT sorpassa TikTok e Instagram

A Sanremo Conti scommette sui giovani: chi c'è nel cast

Lazio, due squilli nel deserto