Scoperto un nuovo malware, colpisce Android e iOS

Individuato osservando i server dell'Hacking Team

Kaspersky Lab ha pubblicato i risultati ottenuti mappando un'infrastruttura internazionale utilizzata per controllare gli impianti di malware, il "Remote Control System" (RCS) e analizzando i trojan mobile ancora sconosciuti che prendono di mira sia i sistemi operativi Android che quelli iOS. Questi moduli fanno parte di uno strumento chiamato "legal" spyware, RCS, alias Galileo, sviluppato dalla società italiana HackingTeam. L'elenco delle vittime identificate da Kaspersky Lab durante l'indagine, condotta in partnership con Citizen Lab, comprende attivisti e difensori dei diritti umani, giornalisti e politici. Una delle scoperte più importanti è stata quella di capire quale fosse il modo di infettare un iPhone con un Trojan per mobile come Galileo: per riuscirci è stato necessario aver effettuato il jailbreak sul dispositivo. Tuttavia, anche gli iPhone che non hanno subito questa proceduta possono diventare vulnerabili: un cybercrimanale può eseguire un tool che consente di avviare una procedura di jailbreak, come "Evasi0n", attraverso un computer precedentemente infettato e avviare un jailbreak remoto seguito dall'infezione. Per evitare i rischi dell'infezione, gli esperti di Kaspersky Lab, consigliano prima di tutto di non eseguire mai una procedura di jailbreak sul proprio iPhone e in secondo luogo di aggiornare sempre il sistema operativo iOS alla versione più recente. I moduli RCS mobile sono progettati per operare in maniera discreta, per esempio, prestando particolare attenzione alla durata della batteria del dispositivo mobile. Ciò avviene grazie a funzionalità di spionaggio accuratamente personalizzate o attraverso trigger speciali: per esempio, una registrazione audio che può iniziare solo nel momento in cui la vittima è connessa a una particolare rete Wi-Fi (per esempio una rete domestica) o quando viene cambiata la scheda SIM o mentre il dispositivo è in carica. In generale, i Trojan RCS mobile sono in grado di eseguire diversi tipi di funzioni di sorveglianza, tra i quali ad esempio riferire la posizione dell'obiettivo, scattare foto, copiare gli eventi dal calendario, registrare nuove schede SIM inserite nel dispositivo infetto e intercettare telefonate e messaggi. Per messaggi si intende anche quelli inviati da applicazioni specifiche come Viber, WhatsApp e Skype, oltre ai messaggi di testo normali. L'infrastruttura RCS Kaspersky Lab ha lavorato con differenti approcci alla sicurezza per localizzare i server di comando e di controllo di Galileo (C&C) in tutto il mondo. Per il processo di identificazione, gli esperti di Kaspersky Lab, hanno sfruttato indicatori speciali e dati di collegamento ottenuti da campioni esistenti di ingegneria inversa. Durante le ultime analisi i ricercatori di Kaspersky Lab sono stati in grado di mappare la presenza di più di 320 server RCS C&C in oltre 40 paesi. La maggior parte dei server erano situati negli Stati Uniti, Kazakhstan, Ecuador, Regno Unito e Canada. Commentando le ultime scoperte, Sergey Golovanov, Principal Security Researcher di Kaspersky Lab, ha dichiarato: “La presenza di questo tipo di server in un determinato paese non implica necessariamente il fatto che siano utilizzati dalle forze di polizia di quel particolare paese. Tuttavia, ha senso per coloro che utilizzano RCS implementare C&C in località che controllano e in cui ci siano rischi giuridici minimi transnazionali o di sequestri del server” Impianti di telefonia mobile RCS mobile Anche se già in passato era nota l'esistenza dei Trojans mobile per iOS e Android dell'HackingTeam, nessuno li aveva identificati e aveva compreso che fossero utilizzati negli attacchi. Gli esperti di Kaspersky Lab stavano facendo ricerche sul malware RCS da un paio d'anni. All'inizio di quest'anno sono stati in grado di identificare alcuni campioni di moduli mobile compatibili con i profili di configurazione di altri malware RCS presenti nella loro collezione. Nuove varianti di questi campioni sono stati individuati direttamente dalle vittime attraverso il KSN, il network di Kaspersky Lab basato su cloud. Inoltre, gli esperti della società hanno lavorato a stretto contatto con Morgan Marquis-Boire della Citizen Lab, che si è dedicato alla ricerca del set di malware dell'HackingTeam in modo approfondito. Vettori di infezione: coloro che agiscono dietro a Galileo RCS costruiscono un impianto dannoso specifico per ciascun obiettivo concreto. Una volta che il campione è pronto, il criminale lo fa pervernire al dispositivo mobile della vittima. Alcuni tra i vettori di infezione più noti includono lo spearphishing attraverso l'ingegneria sociale, in abbinamento a exploit tra cui gli zero-days e le infezioni locali tramite i cavi USB utilizzati per sincronizzare i dispositivi mobile. Una delle scoperte più importanti è stata quella di capire quale fosse il modo di infettare un iPhone con un Trojan per mobile come Galileo: per riuscirci è stato necessario aver effettuato il jailbreak sul dispositivo. Tuttavia, anche gli iPhone che non hanno subito questa proceduta possono diventare vulnerabili: un cybercrimanale può eseguire un tool che consente di avviare una procedura di jailbreak, come ‘Evasi0n', attraverso un computer precedentemente infettato e avviare un jailbreak remoto seguito dall'infezione. Per evitare i rischi dell'infezione, gli esperti di Kaspersky Lab, consigliano prima di tutto di non eseguire mai una procedura di jailbreak sul proprio iPhone e in secondo luogo di aggiornare sempre il sistema operativo iOS alla versione più recente. Spionaggio su misura: I moduli RCS mobile sono progettati per operare in maniera discreta, per esempio, prestando particolare attenzione alla durata della batteria del dispositivo mobile. Ciò avviene grazie a funzionalità di spionaggio accuratamente personalizzate o attraverso trigger speciali: per esempio, una registrazione audio che può iniziare solo nel momento in cui la vittima è connessa a una particolare rete Wi-Fi (per esempio una rete domestica) o quando viene cambiata la scheda SIM o mentre il dispositivo è in carica. In generale, i Trojan RCS mobile sono in grado di eseguire diversi tipi di funzioni di sorveglianza, tra i quali ad esempio riferire la posizione dell'obiettivo, scattare foto, copiare gli eventi dal calendario, registrare nuove schede SIM inserite nel dispositivo infetto e intercettare telefonate e messaggi. Per messaggi si intende anche quelli inviati da applicazioni specifiche come Viber, WhatsApp e Skype, oltre ai messaggi di testo normali.

Dai blog

Generazione AI: tra i giovani italiani ChatGPT sorpassa TikTok e Instagram

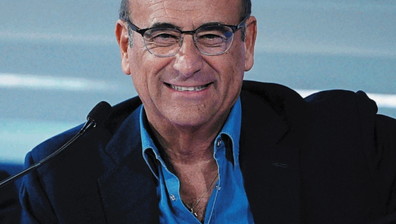

A Sanremo Conti scommette sui giovani: chi c'è nel cast

Lazio, due squilli nel deserto